SSL là chữ viết tắt của Secure Sockets Layer (Lớp socket bảo mật) – một loại bảo mật giúp mã hóa liên lạc giữa website và trình duyệt. Công nghệ này đang lỗi thời và được thay thế hoàn toàn bở TLS (Transport Layer Security).

Mục lục

I – Giới thiệu

- SSL là chữ viết tắt của Secure Sockets Layer (Lớp socket bảo mật). Một loại bảo mật giúp mã hóa liên lạc giữa website và trình duyệt. Công nghệ này đang lỗi thời và được thay thế hoàn toàn bở TLS.

- TLS là chữ viết tắt của Transport Layer Security, nó cũng giúp bảo mật thông tin truyền giống như SSL. Nhưng vì SSL không còn được phát triển nữa, nên TLS mới là thuật ngữ đúng nên dùng.

- Let’s Encrypt là một tổ chức xác thực SSL giống như Comodo, GeoTrust, Symantec nhưng cái khác là Let’s Encrypt là một tổ chức phi lợi nhuân được thành lập với sự bảo trợ của những tổ chức lớn trên thế giới như Cisco, Akamai, Mozilla, Facebook,… với mục đích là cung cấp chứng chỉ SSL miễn phí cho mọi người giúp mọi website đều được mã hóa, tạo nên môi trường Internet an toàn hơn.

- HTTPS là phần mở rộng bảo mật của HTTP. Website được cài đặt chứng chỉ SSL/TLS có thể sử dụng giao thức HTTPS để thiết lập kênh kết nối an toàn tới server.

Có 2 cách tạo SSL:

- Nhờ một tổ chức CA(Certification Authority) cấp, là tổ chức có độ tin cậy cao, được quyền cấp và chứng nhận SSL. Sẽ mất phí.

- Self-signed SSL: là server tự cấp, tự kí, tự xác thực(không an toàn và tin tưởng bằng nhờ bên thứ 3). Với cách này bạn sẽ không mất phí.

Bài viết này sẽ hướng dẫn bạn nhận chứng chỉ SSL miễn phí từ Let’s Encrypt và cài đặt SSL trên môi trường NginX và CentOS 8.

Tuy nhiên, chứng chỉ SSL được tạo theo cách này chỉ có tác dụng trong 90 ngày. Sau 90 ngày bạn sẽ cần update lại chứng chỉ.

II – Chuẩn bị

- 1 server chạy hệ điều hành CentOS 8, đã cài đặt LEMP Stack.

III – Các bước thực hiện

[3.1] Cài đặt Certbot

Certbot là một công cụ dòng lệnh miễn phí giúp đơn giản hóa quy trình lấy và gia hạn chứng chỉ SSL từ Let’s Encrypt và tự động kích hoạt HTTPS trên máy chủ của bạn.

- Cài đặt các gói cần thiết

dnf module -y install python36

dnf -y install gcc mod_ssl python3-virtualenv redhat-rpm-config augeas-libs libffi-devel openssl-devel - Tải về certbot script

curl -O https://dl.eff.org/certbot-auto- Sau khi tải xuống hoàn tất, di chuyển file

certbot-autotới thư mục/usr/local/binvà cấp quyền cho filecertbot-auto

mv certbot-auto /usr/local/bin/certbot-auto

chmod 0755 /usr/local/bin/certbot-auto[3.2] Tạo Virtualhost

- Tạo 1 file cấu hình virtual host(server block) cho tên miền

www.thuyhiend.space

vim /etc/nginx/conf.d/www.thuyhiend.space.confThêm vào nội dung bên dưới:

server {

server_name thuyhiend.space;

root /opt/nginx/www.thuyhiend.space;

location / {

index index.html index.htm index.php;

}

access_log /var/log/nginx/www.thuyhiend.space.access.log;

error_log /var/log/nginx/www.thuyhiend.space.error.log;

location ~ \.php$ {

include /etc/nginx/fastcgi_params;

fastcgi_pass 127.0.0.1:9000;

fastcgi_index index.php;

fastcgi_param SCRIPT_FILENAME $document_root$fastcgi_script_name; }

}

- Tạo 1 document root để đặt các tệp HTML của bạn

mkdir -p /opt/nginx/www.thuyhiend.space- Thay đổi quyền với thư mục:

chown -R nginx:nginx /opt/nginx/www.thuyhiend.space- Đặt file HTML thử nghiệm vào thư mục gốc của tên miền web của bạn.

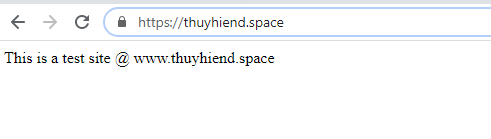

echo "This is a test site @ www.thuyhiend.space" > /opt/nginx/www.thuyhiend.space/index.html- Restart Nginx service

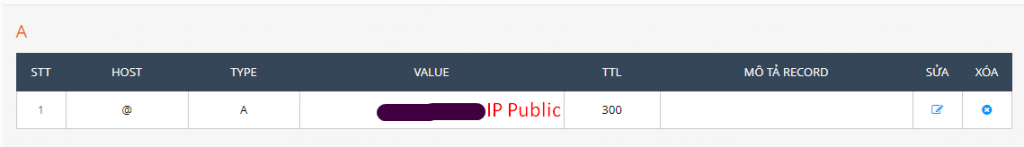

systemctl restart nginx[3.3] Tạo/Cập nhật bản ghi DNS

- Truy cập vào công cụ quản lý DNS hoặc trang quản lý tên miền của bạn để tạo bản ghi A tới tên miền

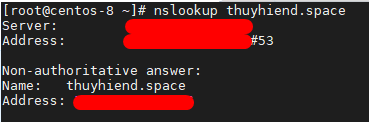

- Kiểm tra việc truyền DNS với câu lệnh nslookup:

yum install -y bind-utils

[3.4] Thiết lập nhận chứng chỉ miễn phí từ Let’s Encrypt

- Sử dụng câu lệnh

certbotđể tạo và cài đặt chứng chỉ Let’s Encrypt.

/usr/local/bin/certbot-auto --nginxOUPUT

Saving debug log to /var/log/letsencrypt/letsencrypt.log Plugins selected: Authenticator nginx, Installer nginx Enter email address (used for urgent renewal and security notices) (Enter 'c' tocancel): havy.nt12@gmail.com << Email Address to receive renewal/security notification - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Please read the Terms of Service athttps://letsencrypt.org/documents/LE-SA-v1.2-November-15-2017.pdf. You mustagree in order to register with the ACME server athttps://acme-v02.api.letsencrypt.org/directory - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (A)gree/(C)ancel: A << Access Terms and Conditions - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Would you be willing to share your email address with the Electronic Frotier Foundation, a founding partner of the Let's Encrypt project and the non-profitorganization that develops Certbot? We'd like to send you email about our workencrypting the web, EFF news, campaigns, and ways to support digital freedom. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - (Y)es/(N)o: Y << Subscribe to Newsletter Which names would you like to activate HTTPS for? - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1: thuyhiend.space - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Select the appropriate numbers separated by commas and/or spaces, or leave inputblank to select all options shown (Enter 'c' to cancel): 1 Obtaining a new certificate Performing the following challenges:http-01 challenge for thuyhiend.space Waiting for verification... Cleaning up challenges Deploying Certificate to VirtualHost /etc/nginx/conf.d/www.thuyhiend.space.conf Please choose whether or not to redirect HTTP traffic to HTTPS, removing HTTP access. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - 1: No redirect - Make no further changes to the webserver configuration. 2: Redirect - Make all requests redirect to secure HTTPS access. Choose this for new sites, or if you're confident your site works on HTTPS. You can undo thischange by editing your web server's configuration. - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Select the appropriate number [1-2] then [enter] (press 'c' to cancel): 2 Redirecting all traffic on port 80 to ssl in /etc/nginx/conf.d/www.thuyhiend.space.conf - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Congratulations! You have successfully enabled https://thuyhiend.space You should test your configuration at:https://www.ssllabs.com/ssltest/analyze.html?d=thuyhiend.space - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - IMPORTANT NOTES: - Congratulations! Your certificate and chain have been saved at: /etc/letsencrypt/live/thuyhiend.space/fullchain.pem Your key file has been saved at: /etc/letsencrypt/live/thuyhiend.space/privkey.pem Your cert will expire on 2020-04-07. To obtain a new or tweaked version of this certificate in the future, simply run certbot-auto again with the "certonly" option. To non-interactively renew *all* of your certificates, run "certbot-auto renew" - If you like Certbot, please consider supporting our work by: Donating to ISRG / Let's Encrypt: https://letsencrypt.org/donate Donating to EFF: https://eff.org/donate-le

[3.5] Redirect tất cả các truy vấn tới HTTPS

- Thêm vào file

www.thuyhiend.space.confmột config server có nội dung như sau:

server {

listen 80;

server_name thuyhiend.space;

return 301 https://thuyhiend.space$request_uri;

}

- Restart service Nginx

systemctl restart nginx[3.6] Cấu hình Firewall

Cấu hình firewall cho phép các yêu cầu HTTPS

firewall-cmd --permanent --add-port=443/tcp

firewall-cmd --reload[3.7] Xác nhận chứng nhận Let’s Encrypt

Từ trình duyệt của bạn nhập vào địa chỉ: http://your_domain để kiểm tra. Trình duyệt sẽ tự động redirect yêu cầu từ HTTP sang HTTPS.

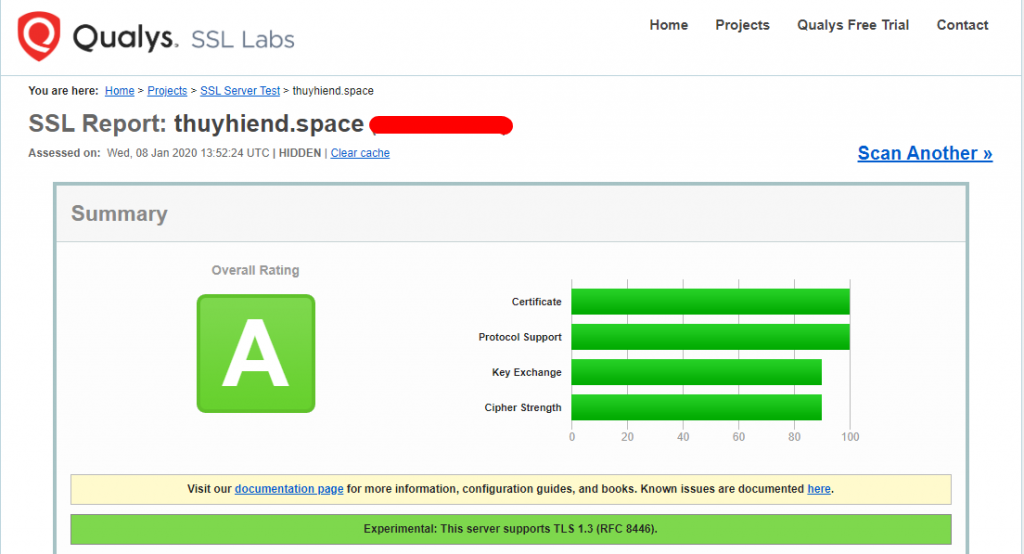

[3.8] Kiểm tra chứng nhận SSL

Kiểm tra chứng chỉ SSL của bạn để biết bất kỳ vấn đề nào và xếp hạng bảo mật của nó bằng cách truy cập URL bên dưới.

https://www.ssllabs.com/ssltest/analyze.html?d=your_domain

[3.9] Thiết lập gia hạn tự động

- Sử dụng lệnh:

echo "0 0,12 * * * root python -c 'import random; import time; time.sleep(random.random() * 3600)' && /usr/local/bin/certbot-auto renew" | sudo tee -a /etc/crontab > /dev/null- Bạn cũng có thể mô phỏng quá trình gia hạn chứng chỉ bằng lệnh bên dưới để đảm bảo quá trình gia hạn diễn ra suôn sẻ.

/usr/local/bin/certbot-auto renew --dry-runOUTPUT

Saving debug log to /var/log/letsencrypt/letsencrypt.log - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Processing /etc/letsencrypt/renewal/thuyhiend.space.conf - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - Cert not due for renewal, but simulating renewal for dry run Plugins selected: Authenticator nginx, Installer nginx Renewing an existing certificate Performing the following challenges: http-01 challenge for thuyhiend.space Waiting for verification... Cleaning up challenges - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - new certificate deployed with reload of nginx server; fullchain is /etc/letsencrypt/live/thuyhiend.space/fullchain.pem - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - ** DRY RUN: simulating 'certbot renew' close to cert expiry ** (The test certificates below have not been saved.) Congratulations, all renewals succeeded. The following certs have been renewed: /etc/letsencrypt/live/thuyhiend.space/fullchain.pem (success) ** DRY RUN: simulating 'certbot renew' close to cert expiry ** (The test certificates above have not been saved.) - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - IMPORTANT NOTES: - Your account credentials have been saved in your Certbot configuration directory at /etc/letsencrypt. You should make a secure backup of this folder now. This configuration directory will also contain certificates and private keys obtained by Certbot so making regular backups of this folder is ideal.

Nếu đầu ra không báo cáo bất kỳ vấn đề nào, việc gia hạn chứng chỉ sẽ hoạt động như mong đợi.

Chúc các bạn thành công!

Leave a Reply